1 Ответ

Задание 1.

Что является основной характеристикой, которая отличает творчество от производства?

1- уникальность результата +

2- массовость продукции

3- красота изделия +

Задание 2.

Вставьте пропущенные значения ответов

При построении рамки чертежа от края листа делают отступ:

слева-__20_____мм, сверху -___5____мм, справа -___5____мм, снизу —

___5___мм.

Задание 3.

Как называется информация о свойствах товаров или видах услуг, представленная так, чтобы покупателю захотелось приобрести этот товар или услугу:

а) реклама +

б) дизайн

в) маркетинг

г) презентация

Задание 4.

Выделите, какие из перечисленных профессий по характеру и объекту труда относятся к исполнительским:

а) инженер

б) официант +

в) полицейский +

г) экономист

д) кассир +

Задание 5.

Выберите из предложенных вариантов ответа тот термин, которому соответствует следующее определение:

«Это узор, построенный на ритмическом чередовании и сочетании геометрических или изобразительных (растительных, животных) элементов»

1- ритм

2- композиция

3 — орнамент +

Задание 6.

Дан список утверждений. Оцените, является ли верным каждое из них

Утверждение 1.

«Шифрование — это процесс преобразования информации в нечитабельный формат для защиты данных от несанкционированного доступа» — да

Утверждение 2.

«Двухфакторная аутентификация — это метод проверки подлинности, который требует два или более способов подтверждения личности пользователя» — да

Утверждение 3.

«Брандмауэр — это программное обеспечение, предназначенное для обнаружения и удаления вредоносных программ» — да

Утверждение 4.

«Фишинг — это тип атаки, при которой злоумышленник перенаправляет трафик на поддельный веб-сайт с целью кражи данных» — нет

Утверждение 5.

«Аудит — это хранение копий данных для их восстановления в случае потери или повреждения» — нет

Утверждение 6.

«Троян — это тип вредоносного ПО, который шифрует файлы на компьютере и требует выкуп за их разблокировку» — нет

Задание 7.

Что такое информационная безопасность?

1. Сохранение конфиденциальности, целостности и доступности информации +

2. Процесс обмена данными

3. Хранение данных в облаке

4. Создание резервных копий

Задание 8.

Какой термин используется для описания человека, который проникает в компьютерные системы с целью кражи данных?

1. Хакер +

2. Скрипт-кидди

3. Киберпреступник

4. Все вышеперечисленные

Задание 9.

Что такое «фишинг»?

1. Атака на сеть

2. Метод получения данных через обман +

3. Установка вредоносного ПО

4. Кража физического устройства

Задание 10.

Что из нижеперечисленного является предназначением вредоносной программы?

Укажите все верные варианты.

1. Несанкционированный доступ к информации +

2. Нарушение доступности информации +

3. Резервное копирование информации

4. Уполномоченный доступ к информации

5. Деструктивное воздействие на информацию

6. Нарушение целостности информации +

Задание 11.

Определите, является ли следующее утверждение истиной:

«Криптография — наука, изучающая преобразование открытой информации в засекреченную для передачи по линиям связи, а также аналитические способы раскрытия шифрованной переписки и шифров» — да

Задание 12.

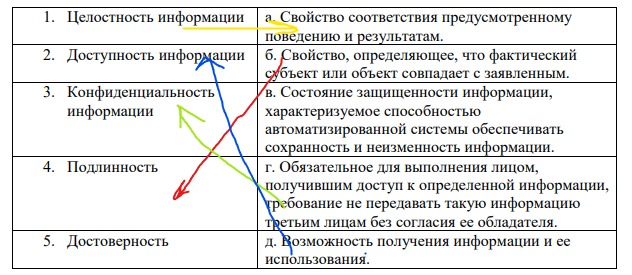

Установите соответствие между терминами и их определениями

1. Целостность информации

а. Свойство соответствия предусмотренному поведению и результатам.

2. Доступность информации

б. Свойство, определяющее, что фактический субъект или объект совпадает с заявленным.

3. Конфиденциальность информации

в. Состояние защищенности информации, характеризуемое способностью автоматизированной системы обеспечивать

сохранность и неизменность информации.

4. Подлинность

г. Обязательное для выполнения лицом, получившим доступ к определенной информации,

требование не передавать такую информацию третьим лицам без согласия ее обладателя.

5. Достоверность д. Возможность получения информации и ее использования.

Задание 13.

Дано закодированное сообщение в восьмеричной системе счисления.

Пользуясь таблицей, раскодируйте сообщение и запишите полученное слово в качестве

ответа.

Закодированное сообщение: 151156146157162155141164151157156

Ответ:

Задание 14.

Шифр Цезаря – вид шифра, в котором каждый символ в сообщении заменяется символом, находящимся на некотором числе позиций справа или слева в алфавите. Сдвиг со значением 0 означает перевод символа в самого себя.

Пример: сообщение «Cat» со сдвигом 5 после кодирования шифром Цезаря примет вид «Hfy», если сдвиг был вправо, или «Xvo», если сдвиг был осуществлен влево.

Перед вами сообщение, зашифрованное шифром Цезаря. При шифровании был

использован латинский алфавит (26 букв). Слово было зашифровано одним из сдвигов:

1. Сдвиг 3 направо

2. Сдвиг 5 налево

3. Сдвиг 7 направо

Определите значение сдвига и расшифруйте сообщение.

Зашифрованное сообщение:

vruxklxvnkbmr

Ответ:

Задание 15.

Уязвимость в настройках облачного хранилища

В январе 2023 года крупная международная корпорация столкнулась с утечкой данных из-за неправильной настройки одного из своих облачных хранилищ. Ошибка в конфигурации позволила посторонним лицам получить доступ к тысячам файлов, содержащих личные данные клиентов, финансовые отчеты и другую конфиденциальную информацию. Утечка была быстро обнаружена, но злоумышленники успели скачать значительную часть данных, которые затем появились на форумах в даркнете. Компания понесла значительные убытки, а также столкнулась с угрозой судебных исков со стороны пострадавших клиентов.

А. Выберите техники реализации угроз информационной безопасности из списка ниже, которые однозначно могли быть использованы в приведенном эпизоде:

1. Несанкционированный доступ +

3. Конфигурационные ошибки +

5. Вредоносное ПО

2. Атака на конфиденциальность

4. Эксплойт +

6. Подбор паролей (брутфорс)

Б. Является ли приведенный эпизод примером использования механизмов социальной инженерии?

Ответ: нет

В. Укажите, что требуется (не) делать администраторам облачных систем, чтобы избежать подобных инцидентов?

Ответ: Неправильная настройка безопасности: убедитесь, что облачное хранилище настроено с использованием надёжных паролей, двухфакторной аутентификации и других мер безопасности.

Г. Какую первую меру должна предпринять компания после обнаружения утечки данных, чтобы минимизировать ущерб?

Ответ: Первая мера, которую должна предпринять компания после обнаружения утечки данных, — это немедленно уведомить всех затронутых пользователей о произошедшем инциденте и предоставить им информацию о том, как они могут защитить свои данные и принять меры для минимизации ущерба.