Как отправится в 2050 год и помочь героям обезопасить умный дом и даже умный город! Как выполнить все задания? Задания можно пройти с 15.01 по 04.02.2024 года.

1 Ответ

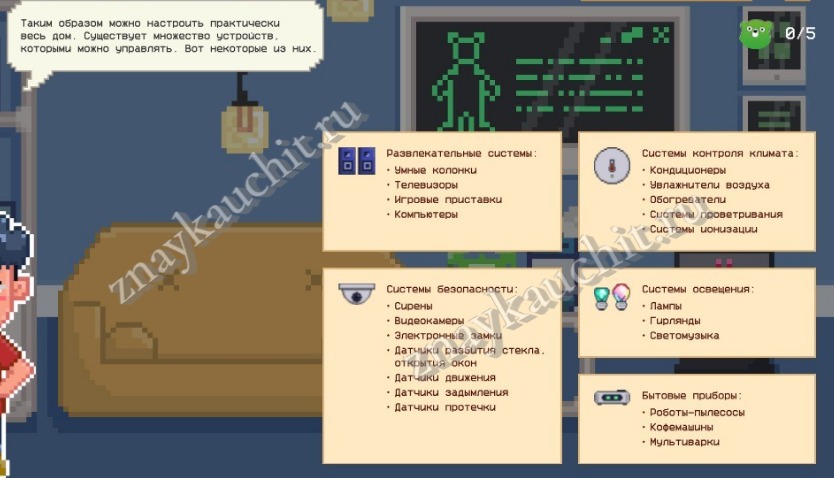

В первом задании вам надо правильно подключить всю систему «Умный дом», где находятся — «умные колонки», «умный телевизор», «умная кормушка».

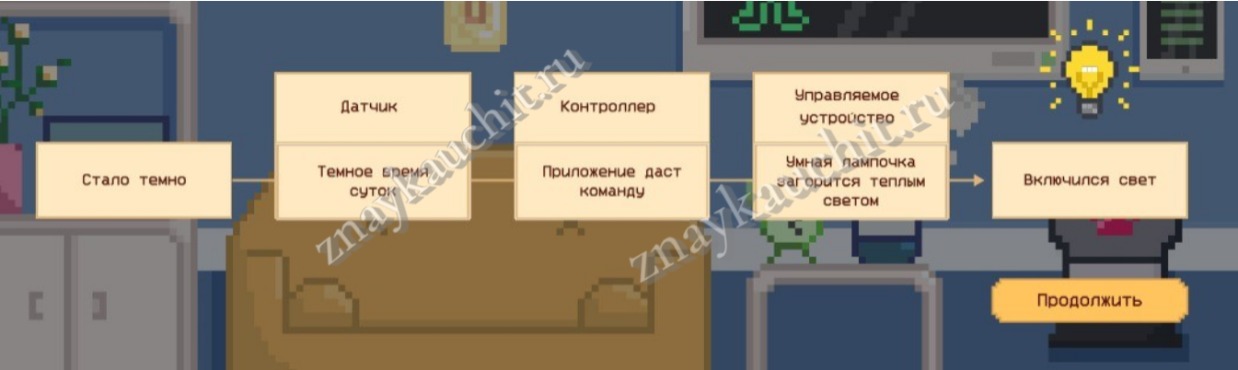

1. Рассмотрим конкретный пример. Сценарий: нужно. чтобы свет включался автоматически, когда на улице становится темно. Давай попробуем его написать.

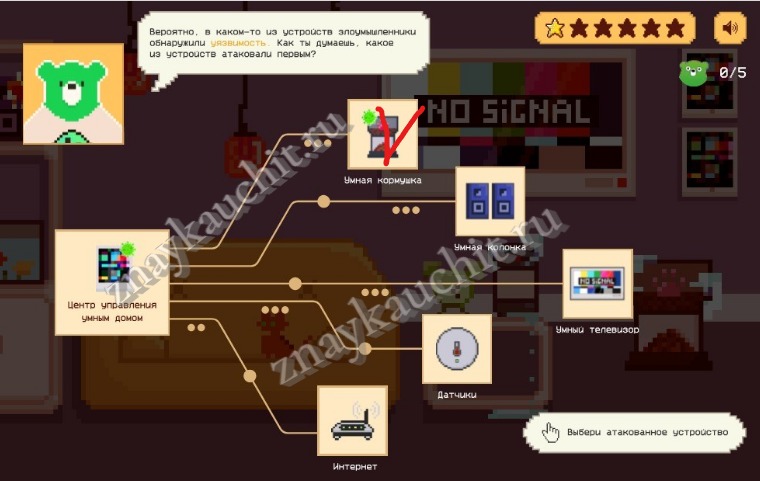

Когда к вам пришли гости, раздался ужасный звук. Ваш умный дом взломали злоумышленники и вы должны найти источник взлома.

2. Вероятно, в каком-то из устройств злоумышленники обнаружили уязвимость Как ты как ты думаешь, какое из устройств атаковали первым?

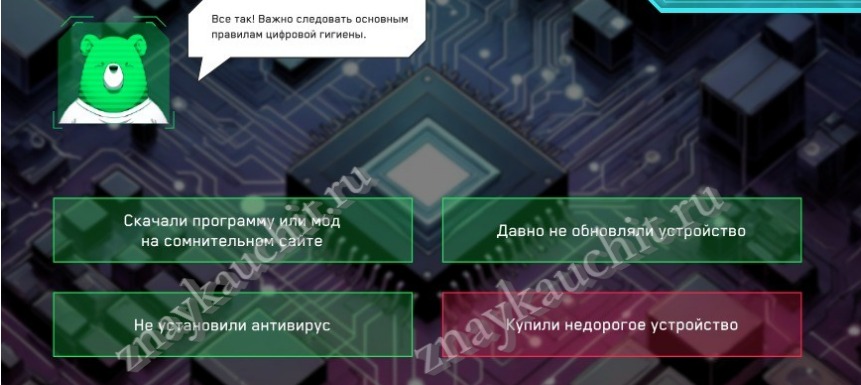

3. Что может подвергнуть систему умного дома риску?

Не поменяли пароль, установленный по умолчанию после покупки +

Давно не обновляли программное обеспечение +

Использовали устаревшее устройство +

Купили недорогое устройство

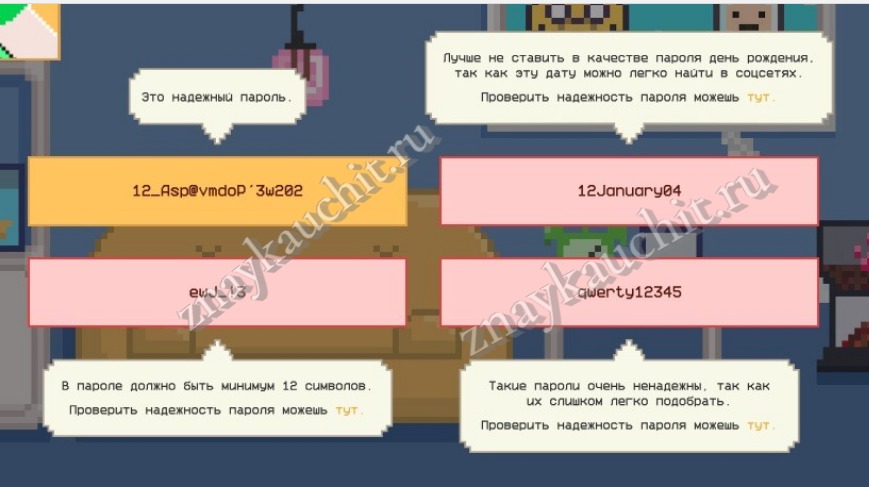

4. Нужно сменить пароль. Какой из этих паролей самый надежный? Нажми на лампочку, чтобы узнать, каким должен быть пароль. Лучше не ставить в качестве пароля день рождения. так как эту дату можно легко найти в соцсетях.

5. Давай посмотрим, кто сможет помочь в решении конкретных задач. Соотнеси задачу и специалиста.

Специалист по безопасной разработке

ИТ-архитектор

Сетевой инженер

Разработчик умных устройств

Пентестер

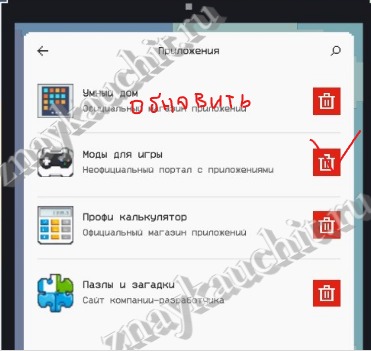

6.Отлично! Теперь проверим, откуда загружены другие приложения. Зайди в настройки и открои приложения.

Настройки

Подключения

Дисплей

Обои и стиль

Что вы поняли из понятия «Умный дом»?

В будущем мы будем жить в умных домах, где практически всю работу будут выполнять умные устройства. Захотел посмотреть мультфильм, а дом уже включил нужный тебе канал!

7. Не исключено, что в 2050 году роботы будут справляться с любой из этих задач.

Мыть посуду +

Выгуливать собаку +

Играть в игры (прятки, догонялки) +

Кормить животных +

Решать домашние задания +

Украшать дом к праздникам +

К чему это может привести?

Такое распространение роботов может привести к расширению и уточнению их прав. Например, нерадивые ученики могут использовать домашних роботов для решения школьных заданий. Поэтому будет необходим новый закон: робот получит право отказать человеку, если его просьба нарушает правовые и этические нормы. Так что домашнее задание все еще нужно будет делать самостоятельно.

ОШИБКИ, КОТОРЫЕ НЕЛЬЗЯ УСТРАНИТЬ:

Обучение искусственного интеллекта — непростое занятие. Объяснить роботу ошибку не так легко, как человеку. А попытки рассказать подробнее приводят к тому, что он путается и начинает совершать больше ошибок.

Эта проблема может оказаться нерешенной даже в будущем. Несмотря на высокую точность, роботы продолжают совершать ошибки в 2-5% случаев. В результате нейросеть кому-то отказывает в покупке авто, путает адреса посылок

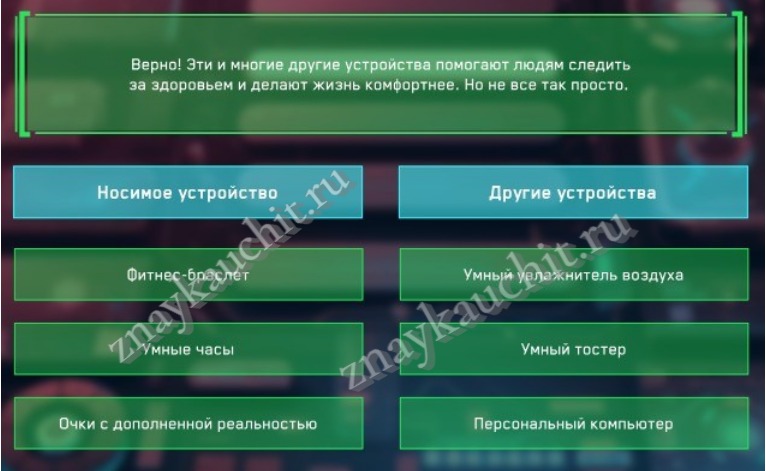

8. Давай рассмотрим на конкретных примерах. Что является и не является носимым устройством? Распредели устройства в правильные колонки.

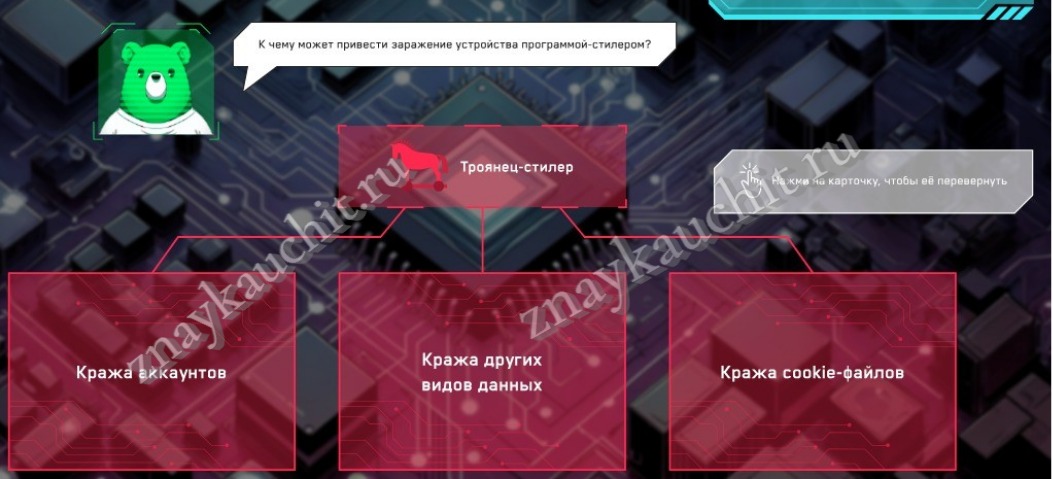

9. Этот умный браслет отслеживает разные показатели и передает их в специальную систему. В ней у владельца браслета есть аккаунт, в котором фиксируются отклонения и передаются лечащему врачу, то есть мне. Посмотрим, что случилось с браслетом. Попробую войти в аккаунт пациента.

Скорее всего, злоумышленники украли учетные данные и поменяли пароль. Давайте напишем в службу поддержки и попросим вернуть доступ к аккаунту, а потом обязательно поменяем пароль. Попробуйте войти в аккаунт еще раз. Все должно получиться.

10. Кибериммунитет позволяет создавать решения, которые практически невозможно взломать. В них минимизировано число возможных уязвимостей.

Заглянем в будущее?

Система без кибериммунитета

Вредоносное программное обеспечение

Система умного устройства

Система атакована, выполнение функций невозможно

В нашем подходе мы разделяем ИТ-системы на изолированные части и контролируем взаимодействия между ними. Заглянем в будущее?

Давай посмотрим на примерах. Как ты думаешь, какой специалист поможет решить конкретную задачу?

Разработать одежду, которая меняет свои свойства в зависимости от погоды

Выявить уязвимости на ранних этапах разработки киберпротеза

Сбор и анализ уязвимостей

11. Добро пожаловать в 2050 год!

Целью создания умного города является улучшение качества жизни его жителей с помощью ИТ.

Умный город — это…

Концепция взаимодействия ИТ для управления городской инфраструктурой +

Цифровой двойник города, у которого есть удобное приложение

Сайт города, где можно оформить онлайн все необходимое

Сервис, в котором можно оформить все городские услуги

Дальше по заданию, вам предстоит не попасться на обман. Вот, например, схема, которая очень распространена в современном мире. Человеку поступает звонок на мобильный телефон и мошенники обманом узнают конфиденциальную информацию или заставляют людей совершить какое-то действие.

• Если сомневаешься, перепроверь информацию. Например, лучше связаться с человеком по другому каналу связи или перепроверить информацию в официальных источниках (на официальном сайте компании).

• Обращай внимание на свои ощущения. Если тебя выводят на сильные эмоции и не дают времени подумать, вполне вероятно, что ты столкнулся со злоумышленниками.

12. Какую информацию можно и нельзя сообщать посторонним?

Можно — Общеизвестный факт, Дату известного события

Нельзя — Номер банковской карты, Имя и фамилию, Пароль от аккаунта, Код из сообщения от банка или онлайн-магазина.

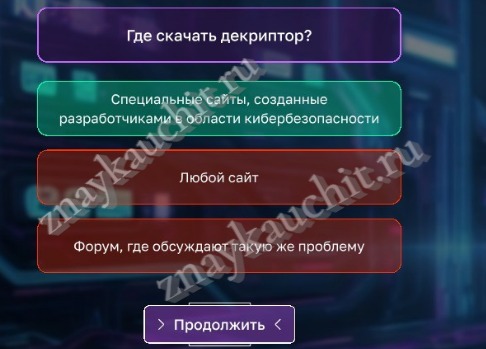

13. Когда программа-шифровальщик заражает устройство, она шифрует данные на нем. Получить к ним доступ не получится.

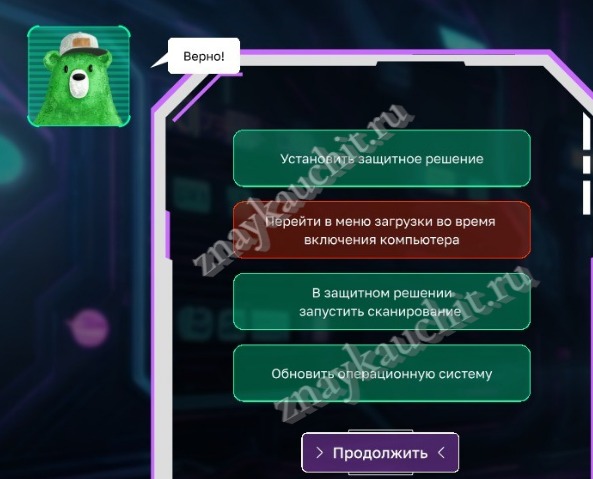

Хороший выбор! Шифровальщик удален, а все важные файлы восстановлены. К сожалению, не всегда можно подобрать ключ для расшифровки файлов, поэтому важно регулярно делать резервное копирование важных данных и защищать все свои устройства.

Но в нашем случае все получилось. Давай наладим движение транспорта.

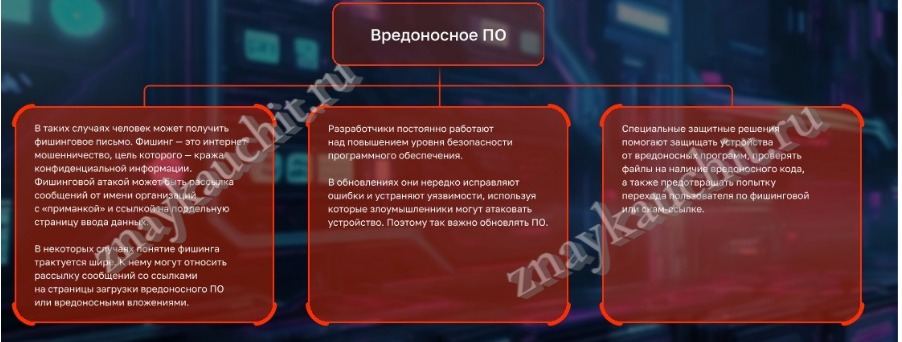

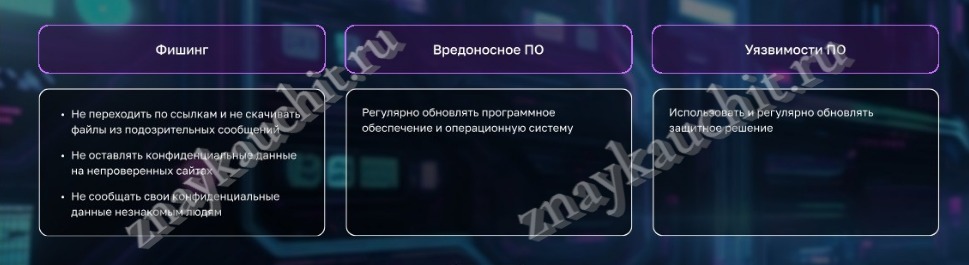

Фишинг

Вредоносное ПО

Уязвимости ПО

Ты хорошо знаешь, как обезопасить себя.

Также важно регулярно делать резервное копирование. С его помощью можно создать копии важных файлов, которые не потеряются в результате действия вредоносной программы, изменения или удаления файлов другим пользователем. Резервные копии можно сохранить, например, на съемном носителе, локальном диске, в онлайн-хранилище.

15. Для разработки устройств с кибериммунитетом нужно сделать 3 вещи. Расставь действия в правильном порядке.

16. Давай посмотрим на примерах. Как ты думаешь, какой специалист может выполнить конкретную задачу?

Дизайнер интерфейсов

Тестировщик безопасности

Аналитик данных

Исследователь кибербезопасности