1 Ответ

1. Для борьбы с хакерами на Предприятии собрали Blue Team — команду защиты информационной безопасности. Финансирование позволяет собрать команду из не более чем 6 человек. Регламент предписывает соблюдение внешних условий:

специалист по расследованию киберинцидентов должен быть ровно один;

аналитиков, занимающихся выявлением инцидентов в потоке данных, должно быть не менее трёх;

специалист по вирусам — редкий и дорогой сотрудник, можно нанять не более одного вирусолога либо проводить анализ во внешних организациях. Сколько различных вариантов команд BlueTeam можно создать, соблюдая указанные условия?

Решение:

Форензик (Ф) в команде всегда должен быть один, количество аналитиков (А) в команде может быть от 3 до 5, вирусолога (В) может не быть или он может быть всего один. Необходимо рассмотреть варианты, когда у нас есть или нет вирусолога. Когда у нас нет вирусолога, может быть 3 наполнения команд: (Ф, 3А) (Ф, 4А), (Ф, 5А). Когда у нас вирусолог есть еще 2 варианта: (В, Ф, 3А), (В, Ф, 4А). Итого: 5 вариантов.

Ответ: 5

2. Шифр Гронсфельда — это простой метод симметричного шифрования, который основан на принципе сдвига букв в алфавите на количество позиций, определяемых числовым ключом. Процесс шифрования начинается с присвоения каждому символу текста числового значения, соответствующего его порядковому номеру в алфавите. Затем, используя числовую последовательность, осуществляют сдвиг символов. Если ключ короче текста, он циклически повторяется для каждого символа текста. Восстановите сообщение на русском языке, которое было зашифровано при помощи шифра Гронсфельда.

Ключ: 3 5 1

Шифр-текст: Лудгто Дец

Решение:

Каждую букву шифра последовательно сдвигают назад в алфавите на 3, 5, 1 позиции по повторяющемуся ключу 3-5-1 (Л — на И, У — на О и так далее), в результате получается «ИоганнБах»

Ответ: Иоганн Бах

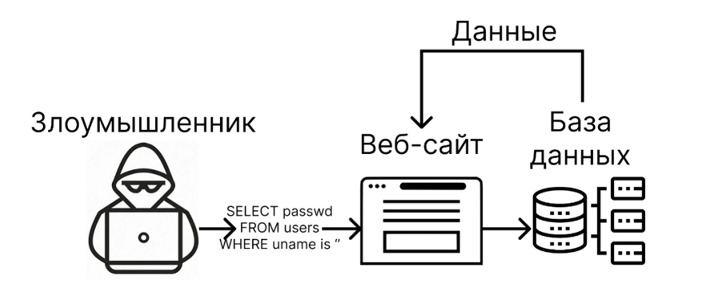

3. Какой тип атаки представлен на схеме?

Ответ:

MITM

APT

Cross-Site Scripting, XSS

SQL-Injection +

IOT

IDDQD

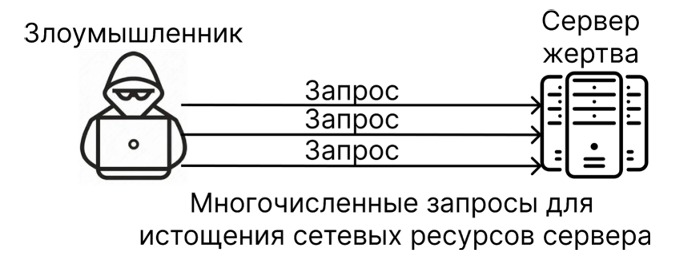

4. Какой тип атаки представлен на схеме?

Ответ:

DoS +

DDoS

Спуфинг

Фишинг

Фрод

5. Представим, что x и y в следующей программе являются символическими. Каким будет условие пути, когда символический исполнитель достигнет строки «everywhere»?

Ответ:

¬(y>7)∧x<20

x>5∧y>7∧x<20

x>5∧¬(y>7)∧¬(x<20)

x>5∧¬(y>7)∧x<20 +

6. Какая команда рекурсивно устанавливает права записи для группы всех файлов и поддиректорий в каталоге project/?

Ответ:

chmod ‑R g+w project/ +

chmod ‑R 664 project/

chmod g+w project/

chmod ‑R u+w project/

7. Вход в хранилище боевых роботов защищён электромагнитным барьером. Для защиты от взлома используются символы древних языков, которые нужно выставить в правильную последовательность на пяти вращающихся дисках. Известно, что:

на первых трёх дисках записаны буквы древнего алфавита Финикии (всего 12 букв);

на четвёртом диске — магические древнескандинавские руны (всего 8 символов);

на пятом диске — римские цифры от I до VII.

Майор Иванов знает, что правильная комбинация начинается с буквы «алеф» (первая буква финикийского алфавита), а заканчивается на простое число. Сколько всего существует возможных комбинаций для этого магического барьера?

Решение:

Первый диск жёстко фиксирован буквой Алеф (1 вариант), второй и третий — любая из 12 букв (12·12), четвёртый — любая из 8 рун, пятый — одна из 4 нечётных римских цифр.

Итого: 1 * 12 * 12 * 8 * 4 = 4608.

Ответ: 4608

8. Сколько файлов создаст представленный скрипт?

#!/bin/bash

for ((i=0; i <= 10; i++))

do

touch $i

done

Ответ:

1

10

11 +

110

Ни одного

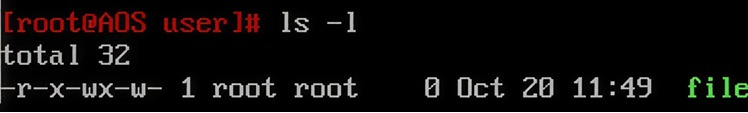

9. Какой будет результат команды chmod g+w,o-r file для прав доступа файла на картинке?

Ответ:

‑rwx‑wx‑w‑

‑r‑x‑wx‑w‑ +

‑r‑x‑‑x‑w‑

‑r‑x‑wxrw‑

10. Что означает следующая запись в crontab?

Dreboot root /home/user/script.sh

Ответ:

Скрипт /home/user/script.sh будет запускаться автоматически при каждой +

перезагрузке системы от имени пользователя root

Скрипт /home/user/script.sh будет выполняться каждый час без перезагрузки системы

Скрипт требует ручного запуска администратором

Скрипт будет выполняться каждый раз, когда пользователь root входит в систему

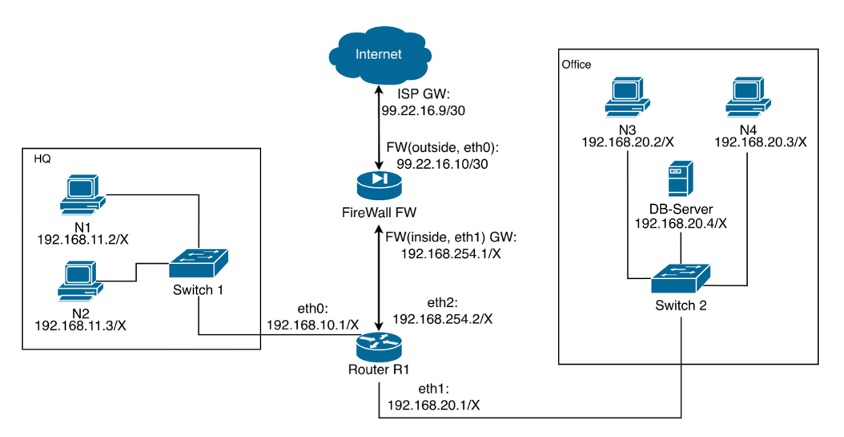

11. Дана схема сети.

Условие:

Сколько коммутаторов представлено на изображении?

Ответ: 2

Условие:

Определите адрес сети для ISP Internet.

Ответ: 99.22.16.8

Условие:

Какие сети считаются подключёнными напрямую (connected) к R1?

Ответ:

192.168.10.0/X +

192.168.20.0/X +

192.168.254.0/X +

99.22.16.8/30

Условие:

По какому пути пойдёт пакет от N3 к N2?

Ответ:

N3⟶ Switch2⟶ R1⟶ Switch1⟶ N2 +

N3⟶ Switch2⟶ R1⟶ FW ⟶ Internet ⟶ FW ⟶ R1⟶ Switch1⟶ N2

N3⟶ Switch2⟶ FW ⟶ R1⟶ Switch1⟶ N2

N3⟶ Switch2⟶ DB-Server ⟶ R1⟶ Switch1⟶ N2

Условие:

Какой адрес нужно указать шлюзом по умолчанию на DB-Server?

Ответ:

192.168.254.1

192.168.20.1 +

192.168.20.4

99.22.16.10

Сколько рабочих (usable) IP-адресов для хостов даёт сеть 192.168.20.0/29?

Ответ:

4

6 +

8

14

12. Вы перехватили зашифрованное сообщение, которое было закодировано с помощью простого шифра замены букв. Каждая буква заменена на другую по определённому правилу. Изучите код шифрования и найдите исходное сообщение.

Зашифрованные данные: splpe{pfjmib_pry_s1}

Ответ: vsosh{simple_sub_v1}

13. В перехваченном файле обнаружены данные с двойным кодированием. Анализ показал: сначала текст был закодирован в Base64, затем результат был преобразован в шестнадцатеричный формат (HEX). Визуальный анализ исходной строки показывает, что перед нами шестнадцатеричный формат представления данных.

Ответ: vsosh{hex_b64_3acy_t1}